ftp扫描工具排行榜 ftp扫描工具用户评价

选择ftp扫描工具需根据具体需求和场景来决定,没有单一“神器”。2. nmap适合作为初步侦察工具,能探测匿名登录、版本信息及漏洞,但对非常规服务需自定义脚本。3. hydra专注于密码爆破,高效但易触发防御机制,适合已有用户名列表的情况。4. metasploit适合深入利用已知漏洞,集成性强但学习成本高。5. 商业扫描器如nessus适合企业审计,日常使用可能“大材小用”。6. 自定义脚本提供最大灵活性,但需要编程能力。7. 使用工具时应明确目标、控制扫描频率、验证结果并记录全过程,避免法律风险和误判。

在网络安全领域,FTP(文件传输协议)服务器因其历史悠久和配置复杂性,常常成为攻击者关注的焦点。寻找合适的FTP扫描工具,并理解它们的用户评价,是每个安全从业者或爱好者都需要面对的问题。说实话,这世上并没有一个“放之四海而皆准”的FTP扫描神器,更多的是根据你的具体需求、目标环境以及个人偏好来选择。我们通常会根据不同的场景,选择最趁手的工具组合。

解决方案

在我看来,真正有效的FTP扫描并非依赖单一工具,而是一套组合拳。以下是一些在实战中我个人觉得非常靠谱,并且用户评价普遍不错的工具:

Nmap:你的侦察兵兼多面手

Nmap(Network Mapper)绝不仅仅是一个端口扫描器,它的脚本引擎(NSE)才是真正让它在FTP扫描中大放异彩的地方。对于FTP,Nmap能做的事情可太多了:探测匿名登录、识别FTP服务版本、检测常见的FTP漏洞(比如某些特定版本的后门),甚至尝试弱密码。

用户评价与我的看法:Nmap在用户心中的地位几乎是“瑞士军刀”级别的。大家喜欢它的多功能性、高度可定制性以及活跃的社区支持。很多时候,我进行初步侦察,第一个想到的就是Nmap。它能快速告诉我目标FTP服务器的基本情况,比如是否允许匿名访问,或者有没有什么明显的版本漏洞。它的缺点可能在于,对于某些非常规的FTP服务或深层次的漏洞,可能需要你编写或找到特定的NSE脚本,这对于新手来说可能有点门槛。但即便如此,它依然是我进行FTP扫描的首选。

技术细节一瞥:要用Nmap扫描FTP,你可以尝试这样的命令:nmap -p 21 --script ftp-anon,ftp-brute,ftp-vsftpd-backdoor,ftp-syst 这条命令会检查匿名登录、尝试暴力破解(需要字典)、检测vsftpd后门以及获取系统信息。

Hydra:密码爆破的利器

如果你已经知道目标FTP服务器存在,并且怀疑有弱密码,那么Hydra(THC Hydra)就是你的不二之选。它是一个专门用于暴力破解各种网络服务密码的工具,FTP自然也在其支持之列。

用户评价与我的看法:用户对Hydra的评价普遍是“快速、高效、专注”。它在进行大规模字典攻击或组合攻击时表现出色。很多人在Nmap发现匿名登录失败后,就会转向Hydra尝试密码。我个人也经常用它来验证弱密码策略。不过,它非常“暴力”,可能会在目标服务器上留下大量日志,甚至触发入侵检测系统(IDS),所以在使用时务必谨慎,并确保你有合法的授权。它不像Nmap那样提供全面的信息,它只专注于一件事:找到密码。

技术细节一瞥:使用Hydra进行FTP密码爆破的示例:hydra -L users.txt -P passwords.txt ftp://这里users.txt是用户名列表,passwords.txt是密码字典。

Metasploit Framework:集成化的渗透平台

Metasploit Framework是一个强大的渗透测试框架,它包含了大量的模块,其中也包括针对FTP的扫描和利用模块。虽然它不像Nmap和Hydra那样是纯粹的“扫描工具”,但它在发现FTP弱点后,可以无缝地进行下一步的利用。

用户评价与我的看法:Metasploit在用户眼中是“功能强大、集成度高”的代名词。它能够让你在一个统一的环境中完成从侦察到漏洞利用的全过程。对于FTP,你可以用它的辅助模块来探测版本、尝试匿名登录,甚至直接利用已知的FTP漏洞。我通常在需要更深入的分析或尝试利用时才会请出Metasploit。它的学习曲线相对较陡峭,资源消耗也相对较大,但一旦掌握,效率会大大提升。它更像是一个“全栈”工具,而不仅仅是扫描。

技术细节一瞥:在Metasploit中,你可以这样使用FTP相关的辅助模块:use auxiliary/scanner/ftp/ftp_versionset RHOSTS run或者 use auxiliary/scanner/ftp/ftp_login 来尝试登录。

如何选择最适合你的FTP扫描工具?

选择合适的FTP扫描工具,其实是个挺主观的问题,关键在于你手头的任务和你的技能栈。我常说,没有最好的工具,只有最适合你的工具组合。

如果你只是想快速了解一个FTP服务器的基本情况,比如端口是否开放、是否允许匿名登录,那Nmap无疑是你的首选。它速度快,信息量大,而且能通过脚本进行很多基础的漏洞检测。我通常会把它作为第一步,就像是派出侦察兵去摸清敌情。

但如果Nmap告诉你可能存在弱密码,或者你已经掌握了一些用户名列表,那么Hydra就该上场了。它在这方面是专业的,能够高效地进行暴力破解。不过,用它的时候要特别小心,因为它的“动静”比较大,很容易被发现。

至于Metasploit,我更多地把它看作是一个“后续工具”。当你通过Nmap和Hydra发现了一些线索,比如特定版本号的FTP服务可能存在已知漏洞,或者成功猜解到了密码,Metasploit就能提供相应的利用模块,帮助你进一步验证和利用这些发现。它更像是一个“武器库”,而不是一个简单的扫描仪。

当然,还有一些商业级的漏洞扫描器,比如Nessus或OpenVAS,它们也能对FTP进行深度扫描和漏洞评估。这些工具通常用于企业级的安全审计和合规性检查,能生成非常详细的报告。但对于日常的、快速的FTP安全检查,它们可能显得有些“大材小用”了,而且通常价格不菲或配置复杂。

最后,别忘了自定义脚本。有时候,你可能需要针对一个非常特定的场景或漏洞进行检测,而现有的工具无法满足。这时候,用Python(比如ftplib库)或Bash写一个简单的脚本,往往能达到意想不到的效果。这需要一定的编程能力,但灵活性是最高的。我个人就经常写一些小脚本来自动化重复性的检查任务。

总的来说,一个经验丰富的安全人员,往往会根据具体情况,灵活地组合使用这些工具,而不是死守某一个。

FTP扫描中常见的挑战与误区

在进行FTP扫描时,我遇到过不少挑战,也看到很多人掉进一些常见的误区。这些经验教训,我觉得很有必要分享一下。

首先,权限问题是最大的挑战,也是最容易被忽视的误区。没有授权的扫描,无论出于什么目的,都是非法的。这不仅仅是技术问题,更是法律和道德的底线。我见过太多新手因为好奇心,随意扫描他人系统而惹上麻烦。所以,每次扫描前,务必确保你拥有明确的书面授权。

其次,服务器的防御机制。很多FTP服务器都部署了入侵检测系统(IDS)、入侵防御系统(IPS)或者简单的防火墙规则。你一旦进行过于频繁或特征明显的扫描,很可能就会被服务器检测到并直接拉黑IP。我曾经因为一次性发送了太多连接请求,导致IP被封禁了好几个小时。所以,学会控制扫描速度、调整扫描参数,甚至使用代理(如果允许且必要),都是非常重要的。

再来是结果的“假阳性”和“假阴性”。自动化工具虽然强大,但它们给出的结果并非百分之百准确。比如,某个工具报告FTP允许匿名登录,但实际上可能是一个蜜罐(honeypot),或者只是一个空目录,没有任何敏感信息。反之,有些深层次的配置错误或逻辑漏洞,自动化工具可能无法检测到。因此,对扫描结果进行人工验证是必不可少的一步。我习惯在工具报告有发现后,手动用FTP客户端连接上去,亲自验证一下。

还有一个误区是过度依赖工具的“傻瓜式”操作。很多工具都有默认的扫描配置,但这些配置不一定适合你的目标。比如,默认的密码字典可能太小,或者扫描的端口范围太窄。我经常看到有人直接运行一个命令,然后就等着结果,对背后的原理一无所知。这就像你拿着一把万能钥匙,却不知道如何开锁。了解工具的工作原理,学会根据实际情况调整参数,才能真正发挥工具的威力。

最后,信息过载。扫描工具可能会返回大量信息,其中很多可能与你的目标无关。如何从海量数据中筛选出真正有价值的信息,是另一个挑战。这需要你有清晰的目标,并且懂得如何解读扫描报告。我通常会先设定一个明确的目标,比如“我只想知道这个FTP服务器是否允许匿名上传”,然后根据这个目标去筛选信息。

这些挑战和误区,都是我在实际操作中踩过的坑,希望你能引以为戒,少走弯路。

提升FTP扫描效率与准确性的实用技巧

既然我们聊到了挑战和误区,那自然要谈谈如何提升效率和准确性。这不仅仅是工具层面的问题,更多的是一种思维方式和操作习惯。

首先,明确目标,精准打击。在开始扫描之前,问自己一个问题:我到底想从这个FTP服务器上找到什么?是想知道它是否允许匿名访问?是否有弱密码?还是想找出特定的漏洞?有了明确的目标,你就可以选择最合适的工具,并配置最精准的扫描参数。例如,如果只想检查匿名登录,Nmap的ftp-anon脚本就足够了,没必要运行所有的脚本。这种“少即是多”的策略,能大大减少扫描时间和不必要的网络流量。

其次,善用字典和规则。对于密码爆破,一个好的字典是成功的关键。通用字典固然可以一试,但如果你能根据目标单位或个人的特点,生成定制化的字典(比如包含公司名、产品名、员工名、常见的年份数字等),成功率会大大提升。我个人习惯在爆破前,先做一些信息收集,然后用工具生成一些目标专属的字典。此外,一些工具(如Hydra)支持自定义规则,可以对字典中的密码进行组合、大小写转换等操作,这也能提高效率。

再来,组合拳的使用艺术。我前面提到了,没有一个工具是万能的。真正的高手,是懂得如何将不同的工具有机地结合起来。比如,先用Nmap进行初步侦察,发现开放端口和服务版本;然后,如果Nmap的弱密码脚本没有发现什么,就将目标IP和可能的用户名传递给Hydra进行更专业的密码爆破;如果发现特定版本有已知漏洞,就转到Metasploit进行验证和利用。这种流水线式的操作,能够让你在最短的时间内获取最全面的信息。

还有,日志记录与分析。每次扫描,无论成功与否,都应该详细记录下来。这包括扫描时间、目标IP、使用的工具和参数、扫描结果以及后续的验证情况。这些日志不仅能帮助你复盘整个过程,找出优化点,也能在后续的报告撰写中提供坚实的数据支撑。我通常会把每次扫描的命令和输出都保存到一个文本文件中,方便日后查阅。

最后,也是最重要的一点,人工验证,永不盲信。自动化工具的输出,永远只是一个“提示”,而不是“结论”。当工具报告某个漏洞或弱点时,你必须手动去验证它。例如,如果Nmap报告FTP允许匿名登录,你就应该用FTP客户端尝试连接,看看是否真的能不输入密码就进入。如果Hydra爆破出了密码,你也应该用这个密码手动登录一次,确认其有效性。这种“人工确认”的步骤,是确保扫描结果准确性和可靠性的最后一道防线,也是区分一个合格安全人员和“脚本小子”的关键。

免责声明

游乐网为非赢利性网站,所展示的游戏/软件/文章内容均来自于互联网或第三方用户上传分享,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系youleyoucom@outlook.com。

同类文章

荣耀MagicPad 3 Pro首发骁龙8至尊版,性能领先行业半年

9 月 25 日消息,荣耀手机今日宣布,荣耀 Magic8 系列手机与 MagicPad 3 Pro 平板首批搭载第五代骁龙 8 至尊版移动平台,号称“一门双至尊”。荣耀全场景总裁林林今日发文称,

Epic限时免费领取:《斩妖行》+银河系冒险新游双福利

9 月 25 日消息,Epic 本周送出的游戏是《斩妖行》,《乔雷尔的兄弟和银河系最重要的游戏》,下周送出的游戏是《Firestone Online Idle RPG》,《Nightingale》

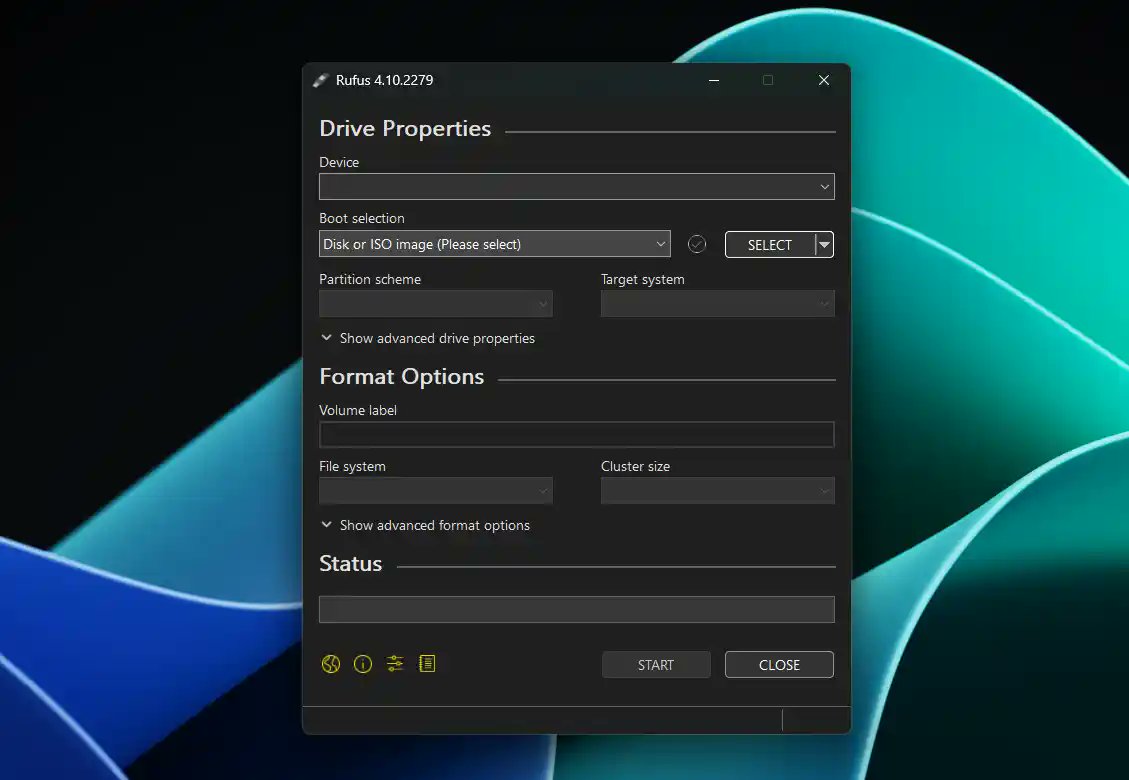

Rufus 4.10发布:新增深色模式并支持Win11 25H2镜像制作

9 月 25 日消息,科技媒体 NeoWin 昨日(9 月 24 日)发布博文,报道称 Rufus 4 10 稳定版已正式发布,新增深色模式,并支持微软最新的 Windows CA 2024 安全

酷冷至尊挑战者风冷上架:3DHP热管首销79元起

9月25日消息,酷冷至尊挑战者系列风冷散热器现已上市,售价79元起。该系列包括三款单塔风冷产品,高度均为158mm,顶部配备磨砂质感顶盖,其中标准版挑战者采用引擎盖造型设计,更具视觉质感。该系列全系

Intel四年CPU路线图揭秘:100核处理器如何挑战AMD

9月25日消息,Intel的Arrow Lake处理器发布一年了,今年底又要升级了,这一代会转向18A工艺和新架构,亮点不少。至于未来的产品规划,跑得比较快的MLID又给出了未来几代的路线图,一杆子

相关攻略

热门教程

更多- 游戏攻略

- 安卓教程

- 苹果教程

- 电脑教程